Voor de leesbaarheid in dit artikel eerst wat over definities en termen. We hanteren de term OT, Operationele Technologie of internationaler Operations Technology en de term Industriële Automatisering of Industrial Automation (IA). Beide termen worden gebruikt, en er wordt hetzelfde mee bedoeld.

Wij kiezen voor de term OT. Binnen OT gaat het om systemen, software, netwerken, meters en sensoren die zorgen voor de aansturing van de techniek om ons heen. Denk aan fabrieken, windmolens, schepen, gebouwbeheersystemen, treinen en trams. De ontwikkeling op dit gebied staat allesbehalve stil. We willen dat alles sneller gemaakt wordt, we vinden het fijn als we precies weten wanneer de tram aankomt als we op de halte staan, er wordt hard gewerkt aan autonoom rijden. Vergeet ook alle technologie in een tunnel niet. Dit zijn slechts enkele voorbeelden. We vertrouwen op de techniek en die werkt vaak ook erg goed. Maar hoe beschermen we die kwetsbare infrastructuren tegen kwaadwillenden?

- Vaker dan bekendgemaakt wordt zijn er succesvolle aanvallen. Enkele voorbeelden die het nieuws wel hebben gehaald:

- 2012: Actualiteitenprogramma Eén Vandaag meldt dat de besturing van rioolgemalen en sluizen op afstand makkelijk zijn over te nemen;

- 2017: Ransomware legt o.a. netwerken van Maersk, APM Terminals in Rotterdam en Mondeles plat;

- 2018: Pools energiebedrijf platgelegd door malware;

- Begin 2019: cyber attack op fabriek van aluminiumproducent Norsk Hydro;

- Juli 2020: Garmin, een belangrijke toeleverancier voor logistiek, wordt getroffen door een ransomware aanval.

- Huib Modderkolk beschrijft in zijn boek ‘Het is oorlog, maar niemand die het ziet’ een aantal bekende en minder bekende situaties.

In juni 2019 heeft de Nationaal Coördinator Terrorismebestrijding en Veiligheid (NCTV) in haar jaarlijkse Cybersecuritybeeld Nederland benadrukt dat ontwrichting van de maatschappij op de loer ligt, doordat bijna alle vitale systemen gedigitaliseerd zijn en de weerbaarheid daarbij achterblijft. Zij doelt dan op onder andere voorzieningen als gas, water en elektra (systemen die in het OT-domein vallen).

(https://www.nctv.nl/onderwerpen/cybersecuritybeeld-nederland/nieuws/2019/06/12/csbn-2019-ontwrichting-van-de-maatschappij-ligt-op-de-loer)

Najaar 2019 heeft minister Grapperhaus informatiebeveiliging politiek meer macht gegeven door te stellen dat de overheid moet kunnen ingrijpen bij bedrijven die de veiligheid van systemen niet goed op orde hebben en daarmee het publiek blootstelt aan risico’s.

Bij veel burgers is er meer bewustzijn van risico’s en is het niet ongebruikelijk te horen dat mensen voorraden drinkwater en blikken bonen op zolder bewaren naast de gehamsterde voorraad wc-papier.

De aandacht én bewustwording maken security een hot topic. Binnen het IT-domein is er al langer aandacht voor het belang om het IT-landschap, en de data daarbinnen in het bijzonder, goed te beveiligen. Over het algemeen gezien kun je wel stellen dat het volwassenheidsniveau van informatiebeveiliging binnen IT op een redelijk niveau is en toeneemt. Uiteraard kan het altijd beter en is de ene organisatie verder dan de andere. Binnen IT is securitybeleid een bekend begrip en zijn er al jarenlang diverse normeringen, zoals bijvoorbeeld ISO27001 en 27002 in het algemeen en NEN7510 voor de zorg. Binnen de overheid moet elke organisatie voldoen aan de ‘Baseline Informatiebeveiliging Overheid’ - BIO, voorheen BIR voor Rijksdiensten en BIG voor gemeenten. Deze normenkaders bestaan al jaren. Maatregelen die voortkomen uit deze normeringen worden door veel organisaties uitgevoerd of staan op de roadmap. IT-security wordt bewaakt in SOCs (Security Operation Centers) en er worden rapportages op management- en directieniveau besproken. De stap die veel organisaties binnen IT-security nog wél missen, is een security-architectuur. Er worden maatregelen uit het beleid of normenkader benoemd en uitgevoerd, maar de samenhang van securitymaatregelen en de architectuurprincipes die je als organisatie wilt hanteren worden vaak overgeslagen. Daar valt nog veel efficiency te behalen binnen IT-security.

In het OT-domein staat security nog in de kinderschoenen. Er is binnen industriële omgevingen veel aandacht voor operationele veiligheid (safety): draag je veiligheidsschoenen en een helm? Dit is uiteraard erg belangrijk. Maar in veel van deze omgevingen is aandacht voor digitale veiligheid ondergeschikt (geweest). Langzaamaan begint het besef door te dringen dat dit ook noodzakelijk is. Niet zo lang geleden is er een normering voor cybersecurity in industriële omgevingen vastgesteld: IEC62443.

Er is echter één grote maar: vaak is het de IT-afdeling die zich met security binnen OT gaat bezig houden. Dat lijkt logisch gezien het hogere volwassenheidsniveau. Maar OT is geen IT. Er zijn grote verschillen die een andere benadering van security binnen OT vereisen.

Een aantal van deze verschillen zijn:

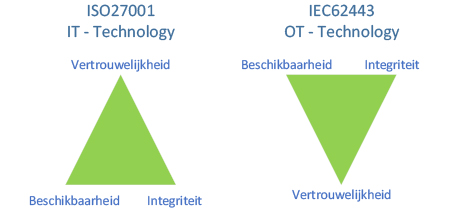

- In IT is vertrouwelijkheid belangrijk. Bij OT hebben beschikbaarheid en integriteit de hoogste prioriteit (zie figuur 1). Binnen IT heb je ‘Patch Tuesday’. Patchen in OT duurt veel langer, als het al gedaan wordt of kan worden. Binnen OT is de dynamiek anders dan binnen IT.

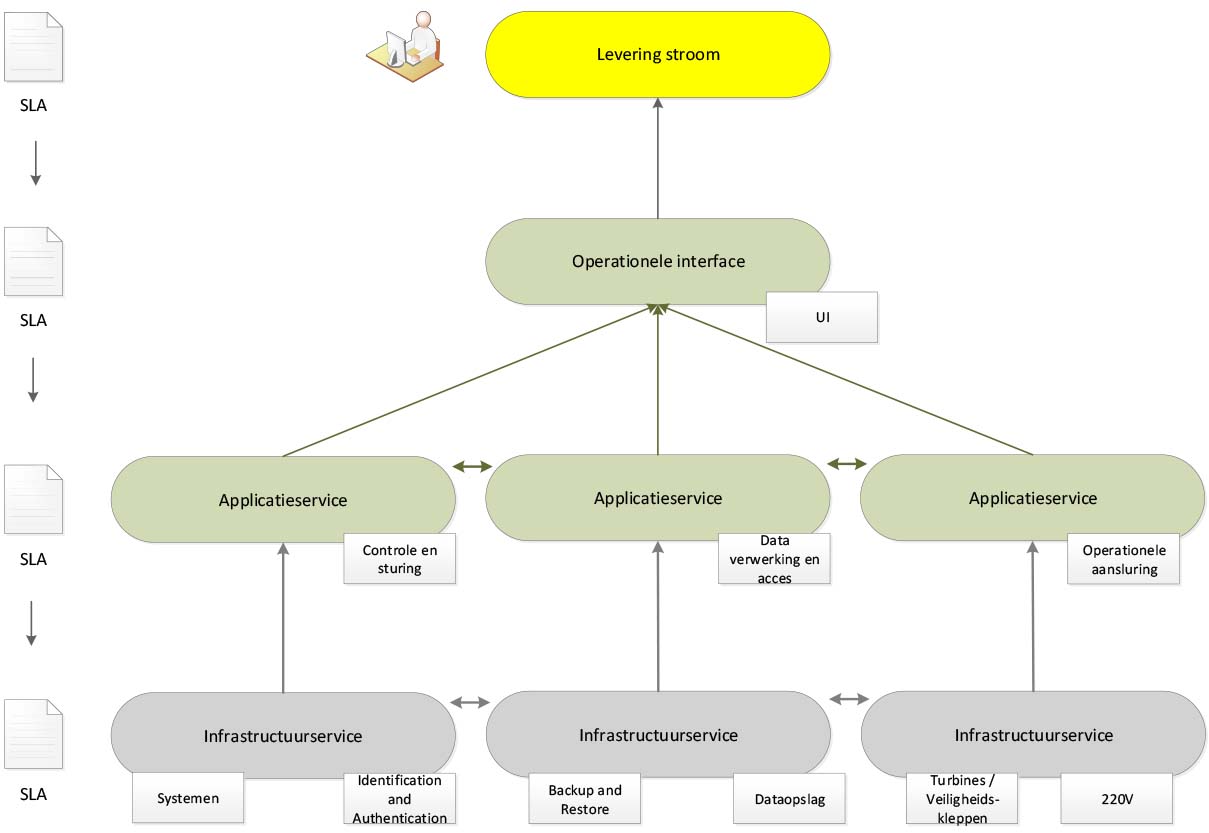

- OT is procesgericht. In OT-omgevingen is de afhankelijkheid van de gehele keten cruciaal (zie figuur 2). Elk component in de keten draagt bij aan het bedrijfsdoel (bijvoorbeeld gasregeling in een energiecentrale). IT-omgevingen zijn meer informatie (data) gericht.

- OT is een 7x24 uur omgeving. IT meestal 5x8 / 7x8 al dan niet verschoven. Het beheer is verschillend ingericht.

Figuur 1 Verschil IT en OT

Vermengen of combineren van maatregelen kan leiden tot verhoogde risico’s op verstoringen in continuïteit in het OT-landschap of toegang tot data in het IT-landschap door onbevoegden. Ze moeten echt als twee werelden worden benaderd, maar ze kunnen wel van elkaar leren.

Figuur 2 Ketenbenadering OT systemen

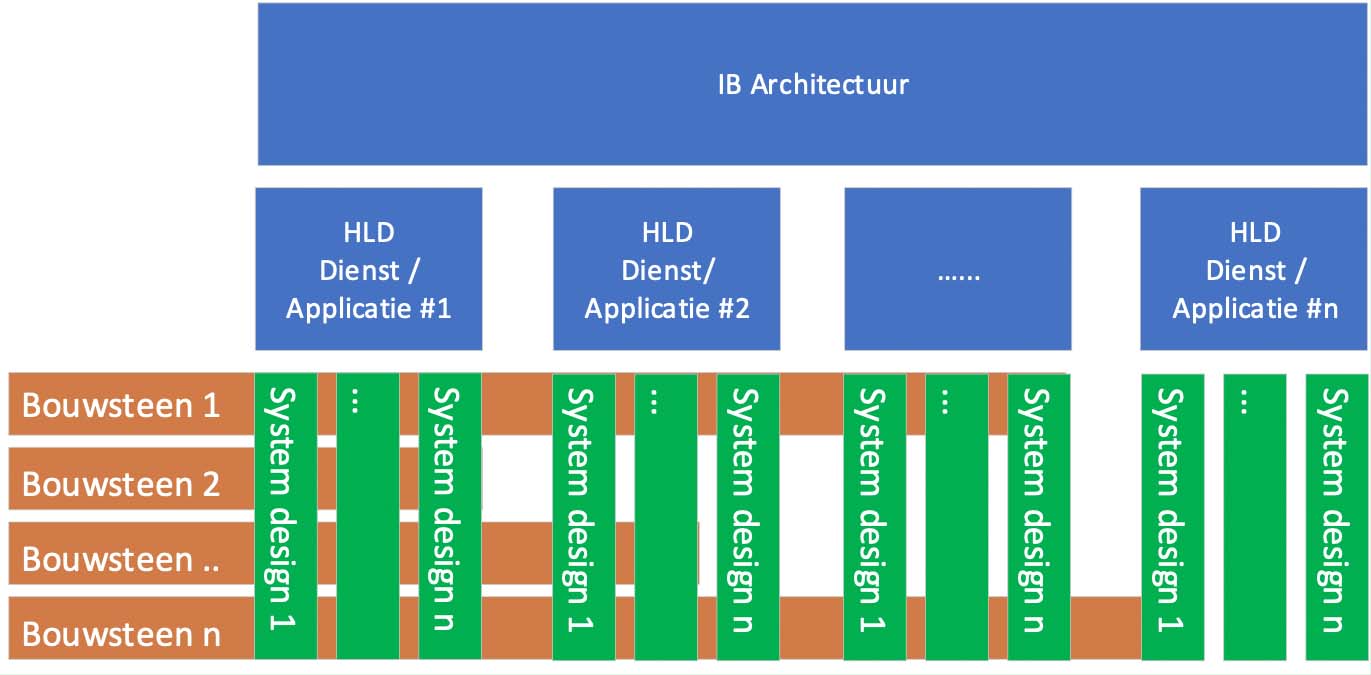

Wij pleiten voor een aanpak van security binnen OT vanuit architectuur. Daarbij start met je primaire processen en kom je uit bij ontwerp- of architectuurprincipes uit die passen bij de processen (zie afbeelding hieronder).

Vanuit die Informatie Beveiligings (IB) architectuur kunnen vervolgens de maatregelen worden uitgewerkt. Dit vergt een open blik om het OT-domein te analyseren en de stakeholders het belang hiervan te laten zien. Zo kan digitale veiligheid net zo gewoon worden als operationale of fysieke veiligheid.

.jpg)

Figuur 3 Security gedreven vanuit bedrijfsvoering

De IB architectuur is het kader voor het HLD (High Level Design) en de system designs. Om het beheer en de security maatregelen zo standaard als mogelijk te maken, wordt er gebruik gemaakt van bouwstenen. Door toepassing van deze bouwstenen wordt invulling gegeven aan de IB architectuur. De figuur hieronder geeft dit schematisch weer.

Figuur 4 Toepassing architectuur in de praktijk

Het goed inrichten van cybersecurity is belangrijk, dit is een toenemende bewustwording binnen het OT-domein. Een gestructureerde aanpak van cybersecurity is van belang om de juiste keuzes te maken, zowel in het IT domein als in het OT domein. Wij hebben ervaring in beide landschappen en helpen organisaties met het opzetten van de security architectuur en het werkproces daaromheen.

Architectuur draagt sterk bij aan een efficiënte verbetercyclus van securitymaatregelen.

Wij gaan graag in gesprek om over dit onderwerp van gedachten te wisselen.